Брызговик двигателя правый на Лада Гранта, Лада Калина 2 универсал, Лада Калина 2 хэтчбек

Этот товар выбрали 34 покупателя

- Описание

- Доставка и оплата

Оригинальный брызговик двигателя правый, который поставляется на конвейер Автоваза.

Предназначен для замены вышедшего из строя штатного.

Комплект: 1 брызговик

Производитель:

- АВТОВАЗ

Назначение:

- Оригинальная деталь

Применяемость:

- Лада Гранта лифтбек (ВАЗ 2191)

- Лада Гранта седан (ВАЗ 2190)

- Лада Калина 2 универсал (ВАЗ 2194)

- Лада Калина 2 хэтчбек (ВАЗ 2192)

Доставим товары по всей России!

Способы доставки:

- Почта России

- СДЭК

- Boxberry

- Деловые Линии

- КИТ (GTD)

- ПЭК

- Энергия

- ЖелДорЭкспедиция

- Байкал Сервис

- Самовывоз из пункта выдачи в г.

Тольятти

Тольятти

Способы оплаты:

- Картой любого банка, включая кредитные, онлайн (Visa, Mastercard, МИР, JCB)

- SberPay — по счету в Сбербанк Онлайн без ввода данных своей карты

- Сбербанк (через Сбербанк Онлайн, оператора, банкомат)

- Tinkoff (через мобильный банк, оператора, банкомат)

- ЮMoney

- Наложенный платеж (наличными/картой при получении)

- Наличными через терминалы, банкоматы, салоны связи

- Оплата на расчетный счет для ЮЛ и ИП (только без НДС)

- QIWI

- Покупка в кредит

Обратите внимание!

Некоторые товары отправляются исключительно транспортными компаниями, ввиду их крупногабаритности и веса, с подробной информацией по доставке и способах оплаты конкретного заказа Вы можете ознакомиться в корзине при оформлении заказа.

ВЫБИРАЙТЕ БЕЗОПАСНЫЕ ПЛАТЕЖИ

После оплаты Вы получите электронный кассовый чек

С этим товаром покупают

Брызговик двигателя левый для Лада Гранта, Калина 2

490й

Купить

Комплект уплотнителей локеров и подкрылков для Лада Гранта, Калина 2, Datsun

449й

Купить

Катафоты в дверь

390й

Купить

Грязезащитные заглушки проема рулевых тяг для Лада Гранта, Гранта FL, Калина, Калина 2

390й

Купить

Комплект уплотнителей-буферов капота Лада Гранта, Калина 2

749й

Купить

Герметик LOCTITE 574 оранжевый в шприце 20 мл

269й

Купить

Брызговики (фартуки) задние для Лада Гранта, Калина 2, Datsun

390й

Купить

Коврик аккумулятора резиновый

329й

Купить

Экран защиты пола кузова над резонатором для Лада Калина

829й

Купить

Автомобильный ароматизатор Motorring. ru

ru

129й

Купить

Похожие товары

27.214

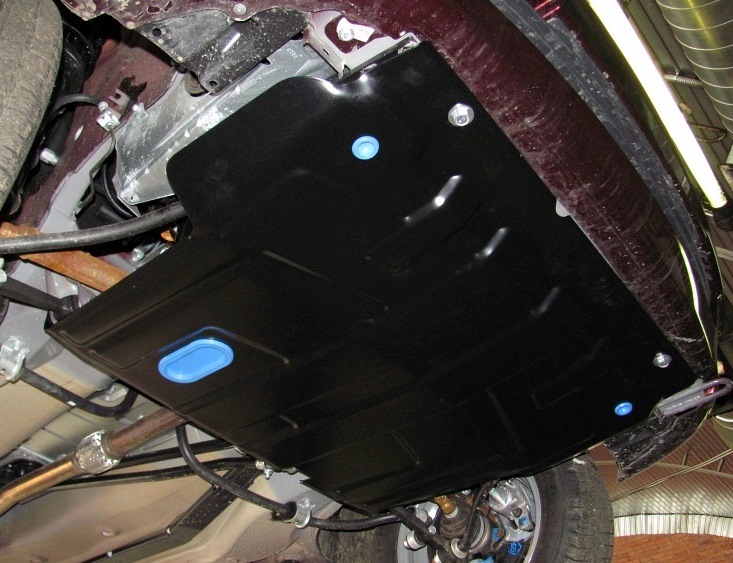

Оригинальная защита картера двигателя и КПП sheriff стальная 2мм для Лада Гранта, Гранта fl, Калина 2, Датсун

3890й

Купить

27.2460

Оригинальная защита картера двигателя и механической КПП sheriff стальная 1.5мм для Лада Гранта, Гранта fl, Калина, Калина 2, Датсун

2990й

Купить

21900-2802023-00

Брызговик двигателя левый для Лада Гранта, Калина 2

490й

Купить

-4%

ap 0361

Защита двигателя autoproduct safe стальная оцинкованная под подрамник для Лада Гранта, Калина, Калина 2, Датсун

2490й

Купить

11180-2802034-10

Брызговик двигателя средний для Лада Калина, Гранта седан

4490й

Купить

5мм для Лада Гранта, Гранта fl, Калина 2, Датсун» data-productid=»21231″ aria-hidden=»true»/>

27.2464

Оригинальная защита картера двигателя и КПП sheriff стальная 1.5мм для Лада Гранта, Гранта fl, Калина 2, Датсун

2690й

Купить

Оплачивайте товары банковской картой, с помощью QIWI, Яндекс.Деньги или WebMoney и экономьте на покупке от

4%, избегая почтовые комисии

Защита картера двигателя для Lada Granta

Защита картера двигателя

ВАЗ

Lada Granta

Если штатная защита картера двигателя Лада Гранта не справляется со своей задачей, купите одну из наших моделей. Alta Karter предлагает брендовое оборудование, рекомендуемое производителями вашего авто. Заказать защиту картера двигателя Lada Granta по лучшим ценам в Москве можно онлайн. А если вы приедете. .. читать подробнее

.. читать подробнее

Если штатная защита картера двигателя Лада Гранта не справляется со своей задачей, купите одну из наших моделей. Alta Karter предлагает брендовое оборудование, рекомендуемое производителями вашего авто. Заказать защиту картера двигателя Lada Granta по лучшим ценам в Москве можно онлайн. А если вы приедете к нам, мы ее установим. Получить рекомендации по выбору автоаксессуара и записаться на его монтаж можно по телефонам +7 (495) 215-02-45 или 8 (800) 555-02-76.

Пожалуйста, выберите категорию:

Алюминий

Композит

Сталь

страница: 1

из 1

Сортировка:

Выберите…

Защита Alfeco для картера и АКПП Lada Granta 2011-2022. Артикул ALF.28.140st

Инструкция по установке

Артикул

ALF.28.140st

Бренд:

Производитель:

Альфеко (Россия)

Материал

Сталь

Толщина

1,5 мм

Что защищает

Картер двигателя и АКПП

Двигатель

V — 1,6

Листов

1

Прочее

Штампованная сталь

Защита Alfeco для картера и КПП Lada Granta 2011-2022.

Артикул ALF.28.080st

Артикул ALF.28.080st

2130₽

В наличии: 5

Инструкция по установке

Артикул

ALF.28.080st

Бренд:

Производитель:

Альфеко (Россия)

Материал

Сталь

Толщина

1,5 мм

Что защищает

Картер двигателя, КПП

Двигатель

V-1,6MT

Листов

1

Прочее

Штатный крепеж. Штампованная сталь.

Защита АвтоСтандарт для картера и КПП Lada Granta, вкл. Granta Cross 2011-2022. Артикул 52114

1550₽

В наличии: 3

Инструкция по установке

Артикул

52114

Бренд:

АвтоСтандарт

Производитель:

Трио-Сервис (Россия)

Материал

Сталь

Толщина

1,5 мм

Что защищает

Картер двигателя, КПП

Двигатель

Бензиновый; V — 1.6

Кузов

Седан, хэтчбек, универсал, лифтбек

Листов

1

Особенности

Отверстие для слива масла картера

Тип коробки передач

МКПП

Прочее

Привод: на передние колеса

Защита алюминиевая Alfeco для картера и АКПП Lada Granta 2011-2022.

Артикул ALF.28.140al

Артикул ALF.28.140al

Инструкция по установке

Артикул

ALF.28.140al

Бренд:

Производитель:

Альфеко (Россия)

Материал

Алюминий

Толщина

3 мм

Что защищает

Картер двигателя и АКПП

Двигатель

V — 1,6

Листов

1

Защита АвтоБРОНЯ для электронного блока управления Lada Granta 2011-2018 2018-2022. Артикул 111.06036.1

1960₽

В наличии: 1

Инструкция по установке

Артикул

111.06036.1

Бренд:

Производитель:

Риваль (Россия)

Вес

0,5 кг

Материал

Сталь

Толщина

1.5 мм

Что защищает

Электронный блок управления

Цвет

черный

Двигатель

V — 1.6

Комплектация

защита — 1 шт., комплект крепежа, инструкция по установке, упаковка

Крепление

Есть в комплекте

Кузов

все

Листов

1

Размер

210х170х45 мм

Тип коробки передач

все

Защита AutoMax для картера и КПП Lada Granta 2011-2018 2018-2022.

Артикул AM.6037.1

Артикул AM.6037.1

1360₽

В наличии: 93

Инструкция по установке

Артикул

AM.6037.1

Бренд:

Производитель:

Риваль (Россия)

Вес

5 кг

Материал

Сталь

Толщина

1.4 мм

Что защищает

картер, КПП

Цвет

черный

Листов

1

Кузов

все

Крепление

нет в комплекте, необходимо использовать штатный крепеж автомобиля

Привод

все

Комплектация

защита — 1 шт.

Двигатель

V — все

Тип коробки передач

все

Прочее

Штамп — есть. Отверстие для слива масла — есть. Отверстие для смены фильтра — нет. Заглушка для лючка — нет.

Габариты в упаковке

700х800х100 мм

Защита алюминиевая АвтоБроня для картера и КПП (увеличенная) Lada Granta 2011-2018 2018-2022. Артикул 3.06016.1

3960₽

В наличии: 1

Инструкция по установке

Артикул

3.06016.1

Бренд:

Производитель:

Риваль (Россия)

Вес

5,4 кг

Материал

Алюминий

Толщина

3 мм

Что защищает

Картер, КПП

Цвет

серебристый

Листов

1

Кузов

все

Крепление

нет в комплекте, необходимо использовать штатный крепеж автомобиля

Привод

все

Комплектация

защита — 1 шт. , упаковка

, упаковка

Упаковка

термоусадочная пленка

Двигатель

V — все

Тип коробки передач

все

Прочее

увеличенная

Габариты в упаковке

705х800х110 мм

Защита алюминиевая Alfeco для картера и КПП Lada Granta 2011-2022. Артикул ALF.28.080al

Инструкция по установке

Артикул

ALF.28.080al

Бренд:

Производитель:

Альфеко (Россия)

Материал

Алюминий

Толщина

3 мм

Что защищает

Картер двигателя, КПП

Двигатель

V-1,6MT

Листов

1

Защита композитная АВС-Дизайн для картера и КПП Lada Granta МКПП 2018-2022. Артикул 39.02K

Инструкция по установке

Артикул

39.02K

Бренд:

Производитель:

АВС-Дизайн (Россия)

Вес

5 кг

Материал

Композит

Толщина

6 мм

Что защищает

Картер двигателя, КПП

Двигатель

V- 1. 6 (106 л.с.)

6 (106 л.с.)

Комплектация

Защита, инструкция по установке, комплект крепежа

Листов

1

Размер (Д х Ш х В)

90х80х10 см

Прочее

Нет отверстия для слива масла

Защита композитная АВС-Дизайн для картера и КПП Lada Granta АКПП 2018-2022. Артикул 39.03K

Инструкция по установке

Артикул

39.03K

Бренд:

Производитель:

АВС-Дизайн (Россия)

Вес

5 кг

Материал

Композит

Толщина

6 мм

Что защищает

Картер двигателя, КПП

Двигатель

V- 1.6 (106 л.с.)

Комплектация

Защита, инструкция по установке, комплект крепежа

Листов

1

Размер (Д х Ш х В)

90х80х10 см

Прочее

Нет отверстия для слива масла

Защита АвтоБРОНЯ для картера и КПП Lada Granta 2011-2022. Артикул 1.06016.1

2330₽

Нет в наличии

Инструкция по установке

Артикул

1.06016.1

Бренд:

Производитель:

Риваль (Россия)

Вес

6,7 кг

Материал

Сталь

Толщина

1. 5 мм

5 мм

Что защищает

Картер двигателя, КПП

Цвет

черный

Крепление

Нет в комплекте, необходимо использовать штатный крепеж автомобиля

Листов

1

Размер

705х797х107 мм

Тип крепежа

Штатный крепеж

Кузов

все

Комплектация

защита — 1 шт., инструкция по установке

Двигатель

V — все

Тип коробки передач

все

Защита Мотодор усиленная для картера и КПП Lada Granta седан, хэтчбек, универсал 2011-2022. Артикул 72114

4340₽

Нет в наличии

Артикул

72114

Бренд:

Производитель:

Трио-Сервис (Россия)

Вес

7,9 кг

Материал

Сталь

Толщина

2 мм

Что защищает

Картер двигателя, КПП

Двигатель

V — 1.4, 1.6

Листов

1

Прочее

Привод: на передние колеса. Особенности: Отверстие для слива масла картера

Защита АвтоБРОНЯ для картера и КПП Lada Granta 2011-2018 2018-2022.

Артикул 1.06037.1

Артикул 1.06037.1

1990₽

Нет в наличии

Артикул

1.06037.1

Бренд:

Производитель:

Риваль (Россия)

Вес

5 кг

Материал

Сталь

Толщина

1.5 мм

Что защищает

картер, КПП

Цвет

Черный

Крепление

нет в комплекте, необходимо использовать штатный крепеж автомобиля

Листов

1

Привод

Все

Размер

800х700х100 мм

Кузов

Все

Комплектация

защита — 1 шт., инструкция по установке, упаковка

Двигатель

V — все

Тип коробки передач

Все

Прочее

Штамп — есть. Отверстие для слива масла — есть. Отверстие для смены фильтра — нет. Заглушка для лючка — нет.

Защита Мотодор для картера, КПП Lada Granta седан 2011-2022. Артикул 62104

4550₽

Нет в наличии

Инструкция по установке

Артикул

62104

Бренд:

Производитель:

Трио-Сервис (Россия)

Вес

8,2 кг

Материал

Сталь

Толщина

2 мм

Что защищает

Картер двигателя, КПП

Двигатель

V-1,6

Листов

1

Размер

706×803 мм

Тип коробки передач

МКПП

Прочее

Привод: передний

Защита NLZ для картера Lada Granta 2013-2016.

Артикул NLZ.52.18.030 NEW

Артикул NLZ.52.18.030 NEW

2570₽

Нет в наличии

Артикул

NLZ.52.18.030 NEW

Бренд:

Производитель:

Autofamily (Автопартс Логистикс) (Россия)

Материал

Сталь

Толщина

2 мм

Что защищает

Картер двигателя

Двигатель

V — 1,6

Листов

1

Тип коробки передач

МКПП

Защита ECO для картера Lada Granta 2018-2022. Артикул ECO.52.34.030

3230₽

Нет в наличии

Артикул

ECO.52.34.030

Бренд:

Производитель:

Autofamily (Автопартс Логистикс) (Россия)

Материал

Сталь

Толщина

2 мм

Что защищает

Картер двигателя

Двигатель

V — 1,6

Листов

1

Тип коробки передач

АКПП

О нас — Grant Engine

Grant Engine был создан для выполнения миссии по спасению жизней путем получения финансирования для дифференцированных продуктов и компаний. Мы сами являемся предпринимателями и разработали команду мирового класса, процессы и результаты, чтобы выборочно поддерживать клиентов, когда они разрабатывают продукты, которые оказывают благоприятное влияние на человеческую расу.

Мы сами являемся предпринимателями и разработали команду мирового класса, процессы и результаты, чтобы выборочно поддерживать клиентов, когда они разрабатывают продукты, которые оказывают благоприятное влияние на человеческую расу.

Мы меняем способы получения компаниями грантов и контрактов. Наш подход родился из успешной родословной строительных наук о жизни и других компаний. Ключевой частью этого является обеспечение важного финансирования компаний, меняющих свою сферу деятельности. В глубине души мы создаем компании. Мы рассматриваем неразводняющее финансирование как важный компонент построения компаний, хотя это не единственный аспект финансирования компании.

Руководители Grant Engine в первую очередь являются строителями компаний. Предыдущие компании, возглавляемые ключевым руководителем, были построены на грантовом финансировании. Этот опыт является ценным первичным опытом в отношении того, как лучше всего использовать неразводняющее финансирование для увеличения стоимости акционерного капитала. Динамика получения грантов, безусловно, ценна. Однако это сопряжено с опасностью, если за этими средствами в какой-то момент не последует акционерный капитал или материальная ценность в форме сделки по развитию, или выручка и прибыль. Цель Grant Engine — предоставить необходимое неразводняющее финансирование на ранних этапах жизненного цикла компании, чтобы обеспечить значительный капитал или капитал по более высокой оценке. Компания Grant Engine глубоко понимает эту динамику и сосредоточена на реализации стратегии неразводняющего финансирования как средства повышения ценности для своих клиентов.

Динамика получения грантов, безусловно, ценна. Однако это сопряжено с опасностью, если за этими средствами в какой-то момент не последует акционерный капитал или материальная ценность в форме сделки по развитию, или выручка и прибыль. Цель Grant Engine — предоставить необходимое неразводняющее финансирование на ранних этапах жизненного цикла компании, чтобы обеспечить значительный капитал или капитал по более высокой оценке. Компания Grant Engine глубоко понимает эту динамику и сосредоточена на реализации стратегии неразводняющего финансирования как средства повышения ценности для своих клиентов.

Устойчивая стратегия неразводняющего финансирования выгодна во многих ключевых областях. Во-первых, интенсивность, затраты и время, необходимые для обеспечения неразводняющего финансирования, могут быть переданы на аутсорсинг проверенной, высококвалифицированной внешней группе. Во-вторых, серия заявок на неразводняющее финансирование способствует дальнейшему развитию важнейших планов продукта посредством убедительной разработки и представления материалов предложения. В-третьих, компания использует молчаливые доллары, сохраняя контроль над своей судьбой и наращивая стоимость одновременно с продажей значительного капитала.

В-третьих, компания использует молчаливые доллары, сохраняя контроль над своей судьбой и наращивая стоимость одновременно с продажей значительного капитала.

Важно отметить, что двойной подход неразводняющего финансирования и выборочного акционерного капитала является высоко синергетическим подходом. Потенциальные инвесторы в акционерный капитал видят преимущества акционерного капитала с неразводняющим эффектом, а финансовые агентства видят преимущества акционерного капитала. Двойной подход максимизирует возможности финансирования из каждой области. Таким образом, риск сводится к минимуму. Действительно, не придерживаясь стратегии предоставления грантов, возможно, что Компания столкнется с большим риском, чем при использовании стратегии неразводняющего финансирования с проверенной командой.

Нынешние инвесторы получат выгоду от неразводняющего финансирования, используя существующие доллары, вложенные в бизнес. Значимого процента этих ожидаемых средств можно избежать, отсрочить или перераспределить с помощью эффективного применения прилагаемой стратегии неразводняющего финансирования .

Последовательное применение стратегии неразводняющего финансирования может принести выгоду для финансирования как текущей разработки, так и будущих планов по выпуску продукции нескольких поколений.

Управление доступом к ресурсам Compute Engine | Документация по вычислительному движку

В этом руководстве описывается, как можно реализовать принцип наименьших привилегий,

предоставление доступа к конкретному Compute Engine

ресурсы вместо родительского ресурса, такого как

проекта, папки или организации.

Вы предоставляете доступ к ресурсу, устанавливая

Политика управления идентификацией и доступом (IAM)

на ресурсе. Политика связывает одного или нескольких членов, таких как пользователь или

учетной записи службы, одной или нескольким ролям. Каждая роль

содержит список разрешений, которые позволяют участнику взаимодействовать с ресурсом.

Если вы предоставляете доступ к

родительский ресурс

(например, к проекту) вы неявно предоставляете доступ ко всем его дочерним

ресурсов (например, для всех виртуальных машин в этом проекте). Чтобы ограничить доступ к

Чтобы ограничить доступ к

ресурсы, установите политики IAM для ресурсов более низкого уровня, когда

возможно, а не на уровне проекта или выше.

Для получения общей информации о предоставлении, изменении и отзыве доступа к

ресурсы, не связанные с Compute Engine, например, чтобы предоставить доступ к

проект Google Cloud, см. документацию IAM для

Предоставление, изменение и отзыв доступа к ресурсам.

Прежде чем начать

- Если вы хотите использовать примеры командной строки в этом руководстве, сделайте следующее:

- Установите или обновите до последней версии

Облачный интерфейс командной строки Google. - Установите регион и зону по умолчанию.

- Установите или обновите до последней версии

- Если вы хотите использовать примеры API из этого руководства,

настроить доступ к API. - Просмотрите обзор IAM.

- Прочитайте обзор контроля доступа Compute Engine.

- Ознакомьтесь с

Роли IAM для Compute Engine

.

Поддерживаемые ресурсы

Ресурсы Compute Engine, поддерживающие управление доступом на уровне ресурсов

включают следующее:

-

диски -

межсетевые экраны -

изображений -

экземпляра -

instanceTemplates -

лицензии -

MachineImages -

группы узлов -

Шаблоны узлов -

регионДиски -

бронирование -

сервисные приложения -

снимки -

подсети

Полный список поддерживаемых ресурсов в Google Cloud см.

Типы ресурсов, которые принимают политики IAM.

Для других ресурсов Compute Engine, которые не поддерживают уровень ресурсов

контроль доступа, вы должны управлять доступом к этим ресурсам в проекте,

папки или уровни организации. Для получения информации об организациях, папках,

или проекты см.

Иерархия ресурсов.

Предоставление доступа к ресурсам Compute Engine

Прежде чем предоставить пользователю роль IAM для ресурса, проверьте

какие роли доступны для предоставления на конкретном ресурсе. Для большего

информация см.

Просмотр предоставляемых ролей на ресурсах.

Чтобы предоставить пользователям разрешение на доступ к определенным ресурсам Compute Engine,

установить IAM-политику для ресурса.

Разрешения, необходимые для этой задачи

Для выполнения этой задачи необходимо иметь следующее

разрешения:

- Использовать вычисление

.для тип ресурса .getIamPolicy

тип ресурса .getIamPolicy

тип ресурсадля просмотра текущего

IAM-политика на ресурсе.

Например, если вы предоставляете доступ к экземпляру виртуальной машины, вам потребуется

Compute.instance.getIamPolicyразрешение. - Использовать вычисление

. тип ресурса .setIamPolicyдля

тип ресурсадля обновления

IAM-политика на ресурсе.

Например, если вы предоставляете доступ к экземпляру виртуальной машины, вам потребуется

Compute.instance.setIamPolicyразрешение.

Консоль

- В консоли Google Cloud перейдите на соответствующую страницу ресурсов, для которой

вы хотите добавить разрешения.

- Для экземпляров перейдите на страницу экземпляров ВМ.

- Для зональных и региональных дисков перейдите на страницу Диски.

- Чтобы получить снимки, перейдите на страницу «Снимки».

- Для получения изображений перейдите на страницу изображений.

- Для групп экземпляров перейдите на страницу групп экземпляров.

- Для просмотра шаблонов экземпляров перейдите на страницу Шаблоны экземпляров.

- Для узлов с индивидуальным арендатором перейдите на страницу Узлы с единственным арендатором.

- Установите флажки рядом с ресурсами, которые вы хотите обновить.

- Щелкните Показать информационную панель , чтобы развернуть столбец разрешений.

- В поле Добавить участников добавьте одного или нескольких участников.

- В списке Выберите роль выберите одну или несколько ролей.

- Нажмите Добавьте , чтобы сохранить изменения.

gcloud

Чтобы назначить роль участнику на ресурсе, используйте

Подкоманда add-iam-policy-binding с флагами --member и --role .

вычисление gcloud тип ресурса add-iam-policy-binding имя-ресурса \

--member=' член ' \

--role=' роль '

Заменить следующее:

-

тип ресурса: Тип ресурса.

Допустимые значения включают:-

диски -

изображений -

экземпляра -

шаблоны экземпляров -

регионДиски -

группы узлов с единоличной арендой -

шаблоны узлов для единоличной аренды -

снимки

-

-

имя-ресурса: Имя ресурса. За

За

например,мой_экземпляр. -

член: Действительная личность, которую вы хотите

дать роль. Должен иметь видпользователь|группа|serviceAccount:email

илидомен:домен. Например:-

пользователь: test-user@gmail.com -

группа:admins@example.com -

сервисный аккаунт: test123@example.domain.com -

домен:example.domain.com

-

-

роль: Роль для назначения этого идентификатора.

Если вы предоставляете доступ к ресурсу, который в настоящее время находится в стадии бета-тестирования, используйте

вместо этого используйте команду gcloud beta-compute .

API

Чтобы изменить политику IAM через API, выполните

далее:

Прочитать существующую политику с соответствующим ресурсом

getIamPolicy

метод. Например, следующий HTTP-запрос считывает

IAM-политика виртуальной машины:POST https://compute.googleapis.com/compute/v1/projects/ идентификатор проекта /zones/ зона /instances/ экземпляр :getIamPolicy

Заменить следующее:

-

идентификатор проекта: идентификатор проекта, которому принадлежит эта виртуальная машина. -

зона: Зона ВМ. Для региональных или

глобальные ресурсы, заменитезоны/ зонына

регионов/ регионовилиглобальных.

-

экземпляр: Имя экземпляра ВМ.

Compute Engine возвращает текущую политику в ответе.

-

Отредактируйте политику с помощью текстового редактора, чтобы добавить или удалить участников и их

связанные роли. Например, чтобы предоставить рольCompute.adminдля

email@example.com добавьте к политике следующую новую привязку:.

{ "члены": [ "пользователь: электронная почта@example.com" ], "роль":"роли/compute.admin" }Запишите обновленную политику с помощью

setIamPolicy():POST https://compute.googleapis.com/compute/v1/projects/ идентификатор проекта /zones/ зона /instances/ экземпляр :setIamPolicy

Заменить следующее:

-

идентификатор проекта: идентификатор проекта, которому принадлежит эта виртуальная машина.

-

зона: Зона ВМ. Для региональных или

глобальные ресурсы, заменитьзоны/ зонас

регионов/ регионовилиглобальных. -

экземпляр: Имя экземпляра ВМ.

В теле запроса укажите обновленный IAM

политики из предыдущего шага.-

Отзыв доступа к ресурсам

Рекомендуется отозвать доступ к вашим ресурсам Compute Engine после того, как участникам больше не нужен доступ.

Разрешения, необходимые для этой задачи

Для выполнения этой задачи необходимо иметь следующее

разрешения:

- Использовать вычисление

. тип ресурса .getIamPolicy

тип ресурса .getIamPolicy

для ресурса типа

текущая политика IAM для ресурса.

Например, если вы предоставляете доступ к экземпляру виртуальной машины, вам потребуется

Compute.instance.getIamPolicyразрешение. -

вычисл. тип ресурса .setIamPolicy

длятип ресурсадля обновления

IAM-политика на ресурсе.

Например, если вы предоставляете доступ к экземпляру виртуальной машины, вам потребуется

Compute.instance.setIamPolicyразрешение,

Консоль

- В консоли Google Cloud перейдите на соответствующую страницу ресурсов, для которой

вы хотите добавить разрешения.- Для экземпляров перейдите на страницу экземпляров ВМ.

- Для зональных и региональных дисков перейдите на страницу Диски.

- Чтобы получить снимки, перейдите на страницу «Снимки».

- Для получения изображений перейдите на страницу изображений.

- Для групп экземпляров перейдите на страницу групп экземпляров.

- Для просмотра шаблонов экземпляров перейдите на страницу Шаблоны экземпляров.

- Для узлов с индивидуальным арендатором перейдите на страницу Узлы с единственным арендатором.

- Для экземпляров перейдите на страницу экземпляров ВМ.

- Установите флажки рядом с ресурсами, которые вы хотите обновить.

- Щелкните Показать информационную панель , чтобы развернуть столбец разрешений.

- Щелкните карточку роли для ресурса, из которого вы хотите

удалить участников. Это расширяет карточку и показывает участников с этой ролью

для этого ресурса. - Щелкните Удалить Удалить , чтобы удалить

член от этой роли.

gcloud

Чтобы удалить роль участника для ресурса, используйте

Подкоманда remove-iam-policy-binding с --member и --role

флаги.

вычисление gcloud тип ресурса удаление-iam-policy-binding имя-ресурса \

--member=' член ' \

--role=' роль '

Заменить следующее:

-

тип ресурса: Тип ресурса.

Допустимые значения включают:-

диски -

изображений -

экземпляра -

шаблоны экземпляров -

регионДиски -

группы узлов с единоличной арендой -

шаблоны узлов для единоличной аренды -

снимки

-

-

имя-ресурса: Имя ресурса.

Например,my_instance. -

член: Личность, которую вы хотите удалить. Должно быть

видапользователь|группа|serviceAccount:emailилидомен:домен.

Например:-

пользователь: test-user@gmail.com -

группа:admins@example.com -

сервисный аккаунт: test123@example.domain.com -

домен:example.domain.com

-

-

роль: Роль, из которой вы хотите удалить

личность.

Если вы отменяете доступ к ресурсу, который в настоящее время находится в стадии бета-тестирования, используйте

вместо этого используйте команду gcloud beta-compute .

API

Чтобы изменить политику IAM напрямую через API, выполните

далее:

Прочитать существующую политику с соответствующим ресурсом

getIamPolicy

метод. Например, следующий HTTP-запрос считывает

IAM-политика виртуальной машины:POST https://compute.googleapis.com/compute/v1/projects/ идентификатор проекта /zones/ зона /instances/ экземпляр :getIamPolicy

Заменить следующее:

-

идентификатор проекта: идентификатор проекта для этого экземпляра виртуальной машины. -

зона: Зона ВМ. Для региональных или

глобальные ресурсы, заменить зоны/зону

срегионами/ регионамиилиглобальный.

-

экземпляр: Имя экземпляра ВМ.

Compute Engine возвращает текущую политику в ответе.

-

Отредактируйте политику в текстовом редакторе, чтобы удалить участников из

связанные роли. Например, удалите адрес электронной почты@example.com из

рольCompute.admin:{ "члены": [ "пользователь:владелец@example.com" ], "роль":"роли/compute.admin" }Запишите обновленную политику с помощью

setIamPolicy():POST https://compute.googleapis.com/compute/v1/projects/ идентификатор проекта /zones/ зона /instances/ экземпляр :setIamPolicy

Заменить следующее:

-

идентификатор проекта: идентификатор проекта, которому принадлежит эта виртуальная машина.

-

зона: Зона ВМ. Для региональных или

глобальные ресурсы, заменитезоны/ зонына

региона/ регионовилиглобальный. -

экземпляр: Имя экземпляра ВМ.

В теле запроса укажите обновленный IAM

политики из предыдущего шага.-

Проверка наличия разрешений у вызывающего абонента

Если вы не знаете, какие разрешения есть у удостоверения, используйте

testIamPermissions Метод API для проверки доступных разрешений

личность.

Метод принимает URL-адрес ресурса и набор разрешений в качестве входных параметров,

и возвращает набор разрешений, разрешенных вызывающей стороне. Вы можете использовать это

Вы можете использовать это

метод на любом из поддерживаемых ресурсов.

Как правило, testIamPermissions предназначен для интеграции с вашим

проприетарное программное обеспечение, такое как настраиваемый графический пользовательский интерфейс. Ты

обычно не вызывайте testIamPermissions , если вы используете Google Cloud

непосредственно для управления разрешениями.

Например, если вы создаете графический интерфейс поверх API Compute Engine и

ваш графический интерфейс имеет кнопку «Пуск», которая запускает экземпляр, вы можете позвонить

Compute.instances.testIamPermissions() , чтобы определить, должна ли кнопка

быть включенным или отключенным.

Разрешения, необходимые для этой задачи

Для выполнения этой задачи необходимо иметь следующее

разрешения:

- Использовать вычисление

. тип ресурса .getIamPolicy

тип ресурса .getIamPolicy

для ресурса типа

IAM-политика на ресурсе.

Чтобы проверить, есть ли у вызывающего абонента определенные разрешения на ресурс:

Отправьте запрос к ресурсу и включите в тело запроса список

разрешения для проверки.Например, для экземпляра вы можете проверить

Compute.instances.start,

Compute.instances.stopиCompute.instances.delete.POST https://compute.googleapis.com/compute/v1/projects/ идентификатор проекта /zones/ зона /instances/ имя экземпляра /testIamPermissions

{

"разрешения": [

"compute.instances.start",

"compute.

Тольятти

Тольятти

тип ресурса .getIamPolicy

тип ресурса .getIamPolicy

За

За

тип ресурса .getIamPolicy

тип ресурса .getIamPolicy

тип ресурса .getIamPolicy

тип ресурса .getIamPolicy .jpg)